安全设备发展到今天,已经是眼花缭乱,功能也是花里胡哨的,或许已经过了其自身本应该有的职责与价值。今天我就跟大家来聊聊这漫天乱飞的安全设备,到底这么多功能有啥用,是否需要这么多功能,以及为什么又会出现SOC,是不是都是顺应变化呢?

下面我就来一一简单介绍下,我所认为的应该存在的安全设备:

- 抗D

这我觉得应该是首当其冲的,随着云计算的兴起,也有了很多云抗D,无论是在云上,还是CDN端,这对于很多有价值的公司来说都是很有效的,但说实话,咱先不论各家的抗D能力,但其以能够抗多大的带宽来收费,这点,也着实让人感到后背发凉。

要知道对于抗D设备,它的主要功能就是流量压制,和清洗,要么就直接进黑洞,要么就是清洗出异常流量,对于一般的公司来说,抗D这块基本上也是花钱消灾,给CDN,云平台或托管商。

那对于这块我们能做什么,如果你有点钱,有自己的机房或托管机房,可以自己搞个抗D设备,那我们倒是可以收集这上面的日志,到SOC,用作后期的流量追踪。

- 防火墙

如果你没有抗D设备,那防火墙应该是你的第一道防线。我们防火墙的发展也是由来已久,从包过滤,到链路状态,再到现在的应用防火墙,似乎精准度也在不断提高,也得益于现在的设备性能。

防火墙最基本的功能就是针对五元组的规则过滤,而这块也是我们所要的,包括规则信息,和过滤日志。

- 交换机/路由器

交换机,顾名思义,也就是负责数据包转换,路由器呢,当然是负责指路的,我们可以记录下路由信息,和ACL信息,不过一般很少在路由器和交换机上设置,要设置也就是简单地几条。

- 网络入侵检测

俗称NIDS,它的同胞NIPS,不过现在也已经很少被提及了,也有很多都被集成到应用防火墙了,不过一般也不建议在防火墙上开启,性能消耗一般会很大。NIDS更多地是针对流量的检测,也是偏4层的TCP/UPD的过滤,不过,很多公司这个设备也会省略掉,会直接到WAF。

- WEB应用防火墙

这就是上面提到的WAF,这层主要对象是针对WEB访问的,也就是说是针对HTTP/HTTPS流量的,其实为什么会需要WAF,也很直白,现在哪家公司没有个自己的网络,特别是电商平台,那是重中之重。这也是恶意用户最喜欢的入口,因为后台都是程序语言执行环境,可以与系统交互的,更多地现在针对各类攻击形式,也是基于正则的匹配。

- 主机入侵检测

它守护就接近于大本营了,如果到了这层,说明已经突破前面的防线了,回想着怎么获得权限,获取数据,持久控制了。那它更多地是更系统打交道,一般这块要么是收集信息,到主端,主端下放规则,匹配操作时间来监控和检测。

- 堡垒机

堡垒机其主要本身还是用来防内的,它也是内部操作服务端的唯一入口,可以记录用户的操作指令,并限制某些敏感指令的使用,其实也就是集中化监控下管理员,程序员,再随便加大入侵的难度。

- RASP

实时应用自我保护,应该是这么翻译的,不过这块好像资料不多,其实,对于它来讲,如果要看程序执行的日志,最好是通过它收集。

- 数据库防火墙

它是否需要,不过很多公司都没用,感觉用处不大,不过对于有很多数据库要管的,那作为一个门户,或许用一下,也不错。

- 内网行为管理

其主要也是,防内,可以结合域控,防止数据泄露,监控员工上网行为等。

总结,以上必要存在的有:1,2,3,5,6,7,8,10。

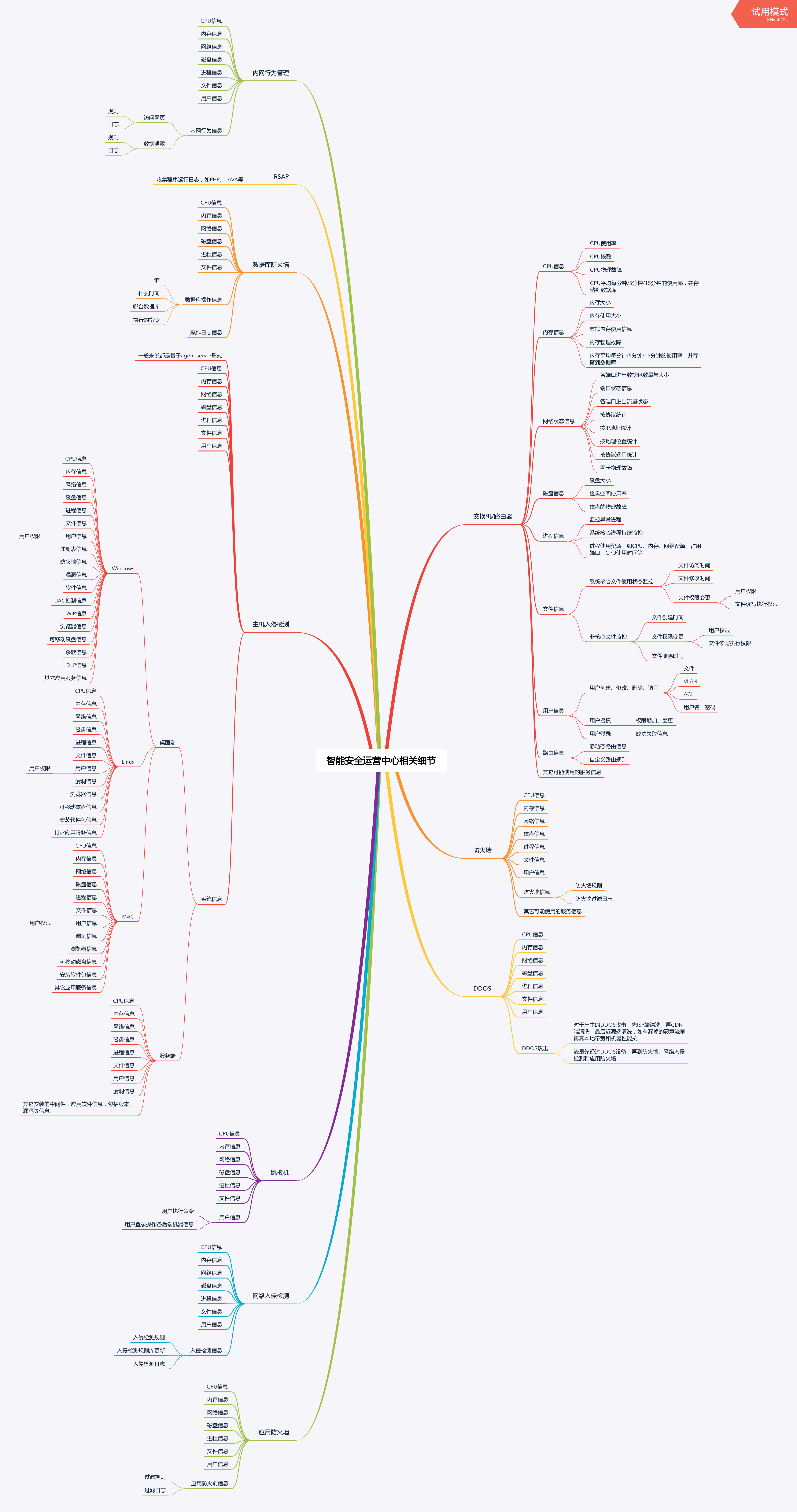

我们可以看到,以上安全设备要么是以基于流量的检测与阻止,要么是基于行为的检测与拦截,更多地都是事先的能力为主,事后日志的追踪为辅。而说到这里,其实,不得不说的是正因为设备的繁多,功能的雍容,对于安全维护人员来说,我们如何才能看清一个安全事件,理清头绪呢?这就诞生了SOC的需求,当然SOC还有前身,什么SIME之类,具体什么区别,我也不细分,只是大概说说自己的看法。

如果说SOC是来集众设备于一身的,那它的主要职责就是方便安全人员的对安全事件的运营,能够对各个关联日志进行追踪梳理,便于面临安全事件能够快速做出响应和决断。这也是偏事中,和事后的过程。或许,它的出现也是为了做到安全的闭环,前面设备偏事前,SOC偏事后。SOC的难度就是对日志的收集,以及事件的关联,我们的最终目的是要能够形成安全事件的闭环的,并且以此来发现哪个环节出了问题,需要加以优化的。这也就是SOC的最大价值。

至于现在一直在谈机器学习的应用价值,其实它可以结合应用到各个环节中,主要看其场景适应性,机器学习是用来解决相似性问题的,而对于传统的基于规则的匹配,是越来越显得捉襟见肘了,彼时,才是它崭露头角的好时机。所以说,不要过于魔化机器学习,更不要过多听信什么AI安全宣传的噱头!

其实,我写这个,是感觉到现在的安全设备如此之多,功能越来越复杂,不要因为攻击事件的繁多,而使得设备”不堪重负”,我是觉得应该回归本真,做其该做的事情,简单为上,或许现在把机器学习引入,也是对其简化,赋能的好时候,我们的目标是以技术性手段来尽量遏制安全事件的发生,至少我觉得这是我们作为安全工程师的职责。